Netcup EasterEgg Eiersuchen Rätsel lösen

Dieses Jahr gibt es bei Netcup wieder einen versteckten vServer zu finden. Hier zeige ich euch zwei Wege um diesen „Versteckten“ Server zu finden.

Einmal über die Codes, den regulären Weg und dann über Social Engineering.

Versteckter Netcup Oster Server

Auf der Netcup-Webseite findet sich ein Ei, das wohl zufällig angezeigt wird.

Ich habe es selbst nicht gefunden, aber dort wird stehen, dass es auf den Social Media Seiten von Netcup Hinweise gibt.

Schaut man sich die Seiten an findet man folgende Codes in den Beiträgen oder in der Profilbeschreibung.

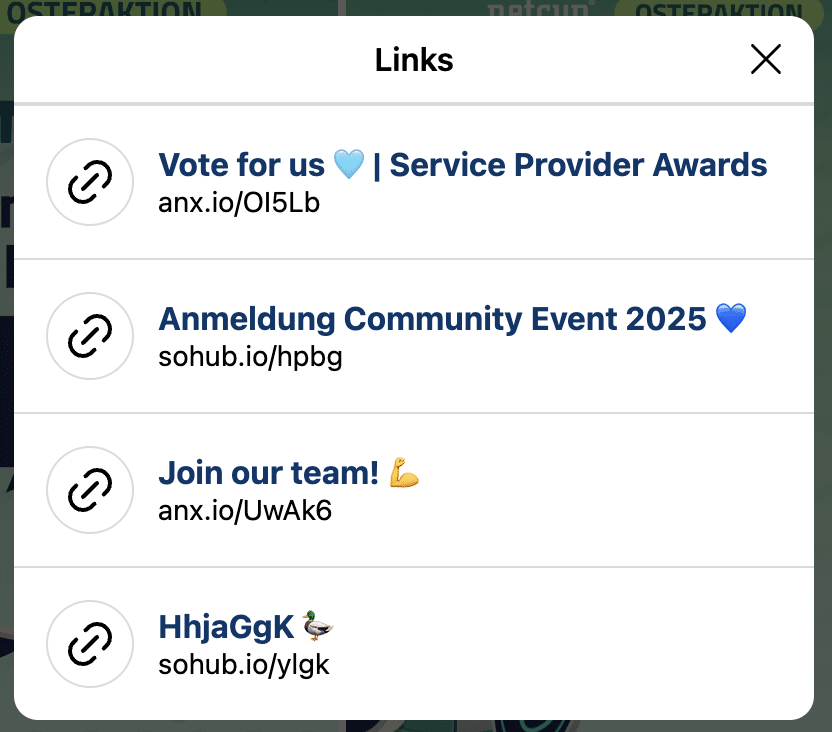

Besonders aufmerksam sollte man sich das Instagram Profil anschauen, dort gibt es noch andere Links die relevant sind.

telegram: aHR0cHM

Insta: HhjaGgK

Whatsapp: 6Ly9hbn

Die Codierung ist Base64 und kann mit Zahlreichen Tools entschlüsselt werden.

Alternativ fragt man ein KI Tool seiner Wahl was das für Codes sein könnten und ob es damit was anfangen kann.

Die Codes werden wie folgt entschlüsselt:

telegram: aHR0cHM = https

Insta: HhjaGgK = ? Noch keine Ahnung

Whatsapp: 6Ly9hbn = ://an

Der Instagram Code macht gerade keinen Sinn, es fehlt uns ein Block.

Aber durch das Instagram Profil wissen wir, dass Netcup https://anx.io/ für Shortlinks verwendet. Der dritte Code müsste also

x.io/sein.

Fügen wir den Base64 String hinzu bekommen wir:

aHR0cHM6Ly9hbn guaW8v und können den letzten Teil anfügen.

Das Ergenis ist: https://anx.io/░░░░░

Es funktioniert also nicht und wir entdecken schnell, dass der generierte Code nur 6 Stellen hat und alle anderen 7. Es fehlt also eine Stelle.

Diese können wir einfach am Ende anfügen und ausprobieren. Beginnt man mit „a“ kommt man schnell zu einer vollständigen URL die als Base64 codiert ist.

aHR0cHM6Ly9hbn guaW8va HhjaGgKSocial Engineering – URL Erraten

Bei Netcup arbeiten halt auch nur Menschen.

Schaut man sich die URL’s der Produkte an sieht man, dass diese nach einem Muster aufgebaut sind:

z.B. der Aktionsserver:

https://www.netcup.com/de/server/root-server/rs-1000-g11-se-fe-ost25

Das normale Produkt auf der Homepage hat die URL:

https://www.netcup.com/de/server/root-server/rs-1000-g11-12m

Gleicher Stamm, Produktkategorie, Server Generation, G11 und dann die Kürzel aus dem Namen.

Für den „Versteckten“ Server findet man schnell Screenshots und kann den Rest genauso konstruieren:

Man nimmt die URL eines regulären Produkts von der Homepage:

https://www.netcup.com/de/server/vps/vps-250-g11s

und ändert alle bekannten Attribute aus dem Screenshot, bekommt man folgende URL

https://www.netcup.com/de/server/vps/vps-500-arm-g11-ost25

Das der Server in der Kategorie vps und nicht ARM liegt ist die einzige Besonderheit.

Fazit:

Die diesjährige Ostereiersuche bei Netcup war wieder richtig spannend. Ob durch Base64-Codes oder Social Engineering – mit etwas Kombinationsgabe ließ sich der versteckte Server finden. Auch wenn die Aktion inzwischen vorbei ist, konnte man viel fürs nächste Mal lernen.

Vielen Dank an das Netcup-Team für diese gelungene und bestimmt zeitaufwendige Aktion!

Hat Spaß gemacht!

Hinweis:

Die Aktion wurde schon vor meinem Post beendet!

Ich möchte den Menschen die Möglichkeit geben zu verstehen wie solche Rätsel funktionieren damit Sie bei der nächsten Aktion eine Chance haben.

Danke für den Tipp!